Werbenetzwerke und Social Media-Plattformen folgen uns im Web auf Schritt und Tritt. Geheimdienste rastern unverschlüsselte Kommunikation nach Stichworten, und kommerzielle Suchmaschinen werten unsere Anfragen aus. All diese Informationen ergeben ein umfangreiches, persönliches Profil mit sämtlichen Vorlieben, Neigungen und Interessen. Sie zeigen Krankheiten und unsere Lebenssituation auf. Sie widerspiegeln unser Leben.

«Spurenarmes Surfen» verkleinert unseren digitalen Fussabdruck. Für einen einfachen «Grundschutz» ohne Komforteinbusse sorgen ein Werbe-/Trackingblocker, regelmässig gelöschte Browser-Daten und eine alternative Suchmaschine.

Spurenarmes Surfen ist immer auch ein Spagat: Möglichst hohe Sicherheit und Privatsphäre zu erlangen, ohne dabei die Benutzerfreundlichkeit allzu stark einzuschränken. Viele Jahre war Firefox das Mittel der Wahl. Der Browser kann umfangreich konfiguriert und erweitert werden. Entsprechend lassen sich auch für die Privatsphäre wichtige Anpassungen vornehmen. Mittlerweile stellt Chromium eine schlanke Alternative dar. Im folgenden ist dokumentiert, wie ein Gespann aus Firefox mit NoScript, Adblock resp. Ghostery und weiteren, individuellen Einstellungen weitgehend ersetzt werden kann.

Zum Einsatz kommt Chromium, die Open Source Variante, resp. der Unterbau von Google Chrome. Chromium verzichtet auf Identifier, Flash und bietet dafür zusätzliche Sicherheit und Stabilität: Jeder Tab wird in einem einzelnen Prozess ausgeführt und ist durch eine Sandbox gesichert. Es stehen Versionen für Windows, Mac OS X, GNU/Linux, Android und iOS zu Verfügung.

Browserspuren…

Vor deren Vermeidung lohnt sich einen Blick auf die Spuren zu werfen, die beim Surfen in Web hinterlassen werden. Zunächst sind dies Informationen, welche zum Verbindungsaufbau verwendet oder übertragen werden: Die IP-Adresse und andere Informationen zum verwendeten Client, wie Browser, Betriebssystem, Sprache und verweisende Website. Daraus lässt sich bereits ein ziemlich eindeutiger Fingerprint erstellen.

Zusätzlich verrät in Webseiten eingebetteter und vom Client ausgeführter JavaScript-Code (zur dynamischen Generierung von Inhalten) viel über den eingesetzten Browser, die Bildschirmauflösung, vorhandene Schriftarten und installierte Plugins etc.. Darüber hinaus sind einige weitere Techniken bekannt, wie z.B. Canvas-Fingerprinting, welche zur Erkennung von Clients verwendet werden können, und selbst WebRTC und HTTP Strict Transport Security (HSTS) lassen sich fürs Tracking verwenden.

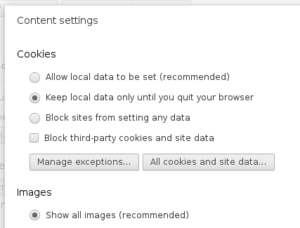

Meist werden jedoch simple Cookies zur eindeutigen Identifizierung verwendet: Diese «Kekse» können von einem Webserver für einen Client gesetzt werden. Bei jedem weiteren Aufruf von Seiten, Grafiken und anderen Elementen auf diesem Webserver werden die entsprechenden Cookies dann vom Client wieder zurück übertragen. Diese werden zum erkennen von angemeldeten Usern oder für das Speichern von Einstellungen benötigt; sie eignen sich jedoch auch hervorragend zum Tracking von Usern.

Alle diese Informationen werden nun nicht nur zu der vom Benutzer aufgerufenen Website übertragen, sie werden zusätzlich auch beim Nachladen sämtlicher eingebetteter Elemente von Drittservern übermittelt. Grosse Medienseiten und Portale binden meist Werbebanner von mehreren Anbietern gleichzeitig ein, verwenden diverse Social Media-Plugins auf ihren Seiten und nutzen Google-Analytics. Da diese Verbindungen meist unverschlüsselt sind, können auch gleich noch die Geheimdienste entlang der Datenpfade mitlesen. Somit wissen gleich alle Bescheid, welche Artikel beim morgendlichen Stöbern im Tages-Anzeiger interessieren.

…und deren Vermeidung

Um die Spuren effektiv zu verwischen, sind zwei kombinierte Ansätze zielführend: Einerseits gilt es die verräterischen Daten zu minimieren, andererseits die Aufrufe von eingebundenen Trackern zu verhindern.

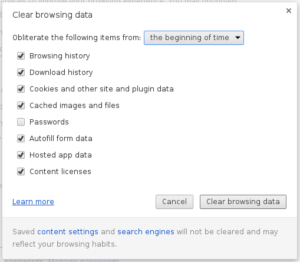

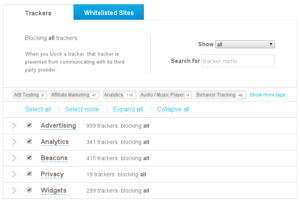

Die Minimalempfehlung lautet daher, sämtliche Browser-Daten (History, Cookies und Cache) regelmässig zu löschen und einen Tracking/Werbe-Blocker, wie Ghostery (oder Disconnect) zu verwenden.Beide Empfehlungen lassen sich auch einfach auf dem Smartphone und dem Tablet umsetzen.

Ghostery bietet durch die etwas grössere Datenbank den besseren Schutz. Nach der Installation können in den Blocking-Optionen alle Tracker ausgewählt und auf Wunsch unter Advanced die allenfalls störende «Alert Bubble» ausgeschaltet werden.

Sinnvoll ist zudem, die Erweiterung HTTPS Everywhere zu installieren. Diese sorgt dafür, dass Verbindungen zu einem Webserver verschlüsselt aufgebaut werden, wenn solche möglich sind.

Um JavaScript einzudämmen, kann zusätzlich ScriptSafe verwendet werden. Mit der Erweiterung kann JavaScript von vertrauenswürdigen Hosts oder ganzen Domänen (Optionen Allow oder Trust) zugelassen, resp. geblockt (Deny, Distrust) werden. Für nicht oft benutzte Webseiten kann JavaScript auch nur temporär bis zum nächsten Restart (Temp) freigegeben werden. In den Einstellungen bietet es sich an, der Haken bei «Frame» zu entfernt und die vorhandene Whitelist zu löschen. Mit etwas Vorsicht kann zusätzlich die Option «Referrer Spoof: Same Domain» gesetzt werden.

Diese Konfiguration ist nicht perfekt; dürfte für die meisten Anwendungsfälle aber ausreichen. Die Benutzerfreundlichkeit bleibt weitgehend erhalten. Ein folgender Artikel wird einen verrammelten Firefox vorstellen und auf weitere Details eingehen. Mit dem Torbrowser kann das Schutzniveau nochmals deutlich gesteigert und zusätzlich auch anonym gesurft werden. Auch hierzu wird in einem späteren Artikel genauer eingegangen.

Und zum Schluss: Kaum eine Instanz weiss über unsere persönlichen Interessen genauer Bescheid, als die Suchmaschine der Wahl. Als datenschutzfreundliche Alternativen eignen sich Disconnect Search (Frontend für Google, Bing, Yahoo und DuckDuckGo), Startpage (welche den Google-Index befragt), DuckDuckGo (eine internationale Meta-Suchmaschine) oder eTools (eine Schweizer Meta-Suchmaschine).