Digitale Gesellschaft

Die gemeinnützige Organisation informiert und berät zu Konsumenten- und Rechtsfragen im digitalen Raum, schätzt Technologiefolgen ab hinsichtlich der möglichen Auswirkungen auf die Grund- und Menschenrechte und bietet Dienste, Software-Projekte und Workshops zur «digitalen Selbstverteidigung» an.

Die Digitale Gesellschaft kämpft für unsere Freiheitsrechte in einer vernetzten Welt.

Profil

- Informatikstudent

- Dozent InfoSec

- Interesse an verschlüsselten Kommunikationssystemen

- @DigiGes kümmere ich mich hauptsächlich um technische Fragestellungen

- Mail / Twitter

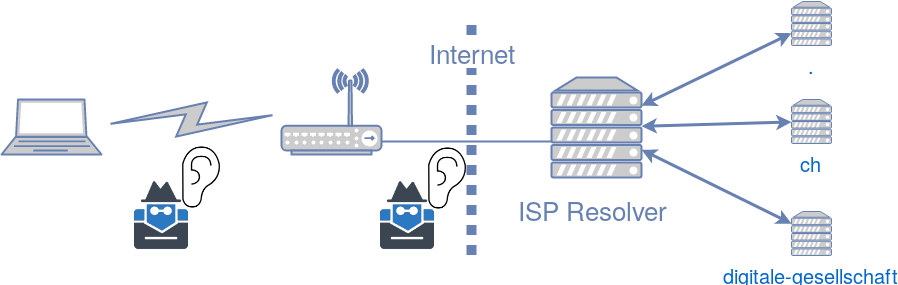

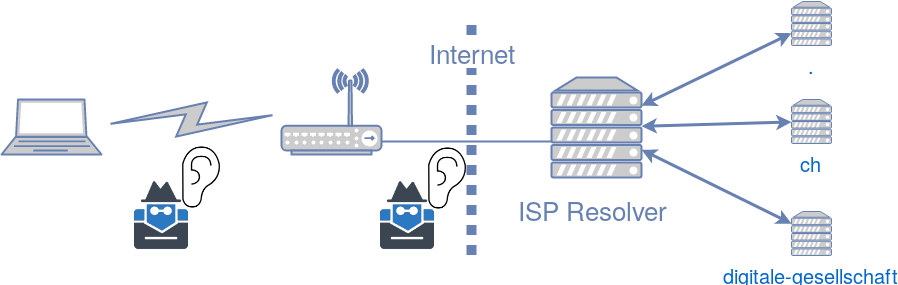

Angriffsvektoren

- Vertraulichkeitsverletzung: Eve hört die Kommunikation (ARP Spoofing)

Angriffsvektoren

- Integritätsverletzung: Mallory liest und verändert Antworten (DNS Spoofing)

DNSSEC

DNS auf einen Blick

- Aus den 80ern

(1987)

- simpel und hat sich bewährt

- keine Vertraulichkeit

- Cleartext, keine Verschlüsselung

- Einschränkungen in Integrität

- DNSSEC nur bis zu Resolver

- Systemkonfiguration

- Split DNS und interne DNS Auflösungen möglich

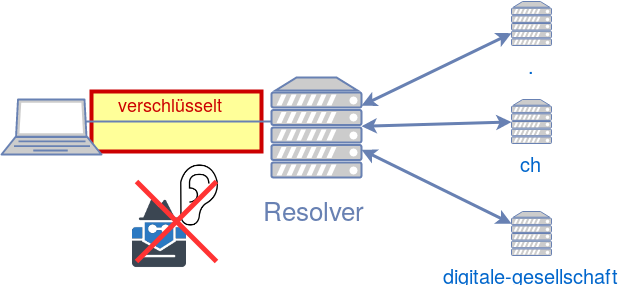

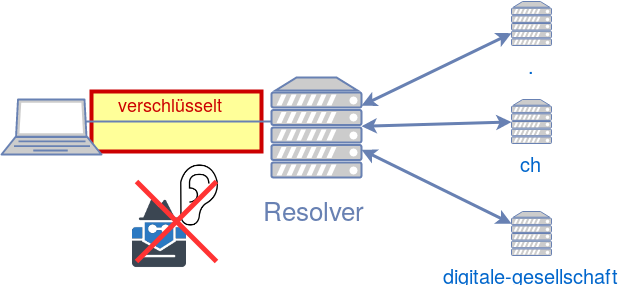

Grundidee DNS over [ TLS | HTTPS ]

- Verschlüsselte Kommunikation zwischen Client und Resolver

Eigenschaften von DoT und DoH

- Vertraulichkeit und Integrität wird geschützt

DNS over TLS (DoT)

RFC 7858 Mai 2016

- Einpacken der DNS Nachrichten in TLS Tunnel

- TCP mit Port 853

- 2 Betriebsmodi

- Opportunistisch: Fall-back auf unverschlüsselt

- Strikt: Hard-Fail also keine Namensauflösung

DoT auf einen Blick

- DNS über TCP/TLS

- Verfügbarkeit

- einfach zu blockieren da 853/tcp

- Opportunistisch: Cleartext DNS

- Strikt: Kein DNS

- Systemkonfiguration

- Hostname oder IP Adressen

DNS over HTTPS (DoH)

RFC 8484 Oktober 2018

- Einpacken der DNS Nachricht in HTTP/2 Nachricht

DoH erlaubt neue Anwendungsmöglichkeiten

- Webapplikationen können direkt Namensauflösungen machen

- Webserver können per Push zukünftige Auflösungen vorweg nehmen

- Programmiersprachen / Frameworks können OS Auflösungen einfach umgehen

DoH auf einen Blick

- DNS über TCP/TLS/HTTP (HTTPS)

- Verfügbarkeit

- schwer zu blockieren da 443/tcp

- User- / Applikationskonfiguration

Bekannte öffentliche DoT / DoH Anbieter

- Mozilla hat Kooperation mit Cloudflare für DoH Service

- Diverse grosse kommerzielle Anbieter

- Cloudflare, Quad9, CleanBrowsing, Google, etc.

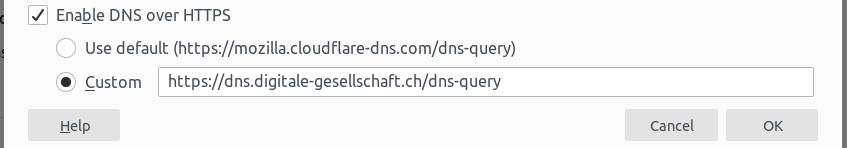

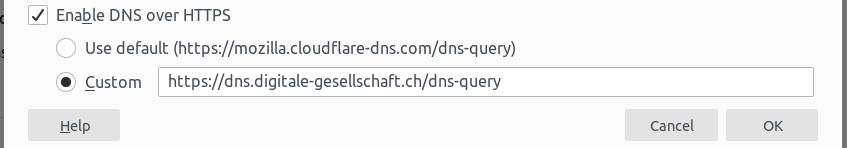

Mögliche Alternative

- Digitale Gesellschaft

- DoT: dns.digitale-gesellschaft.ch:853

- DoH: https://dns.digitale-gesellschaft.ch/dns-query

- oder einen eigenen DoT / DoH Service betreiben

Warum betreibt die DigiGes eigene DoT/DoH Resolver

- Vertrauliche Kommunikation ist wichtig

- Alternative zu kommerziellen Anbietern schaffen

Eigenschaften

- Kein Logging, keine Traffic Analyse

- Kein Blocking

- TLS 1.2 only (später auch TLS 1.3)

- DNSSEC Validierung

- DNS Minimisation

- Standort Schweiz

Konfiguration in Firefox

- Preferences > Network Settings: Settings... > Enable DNS over HTTPS: Custom

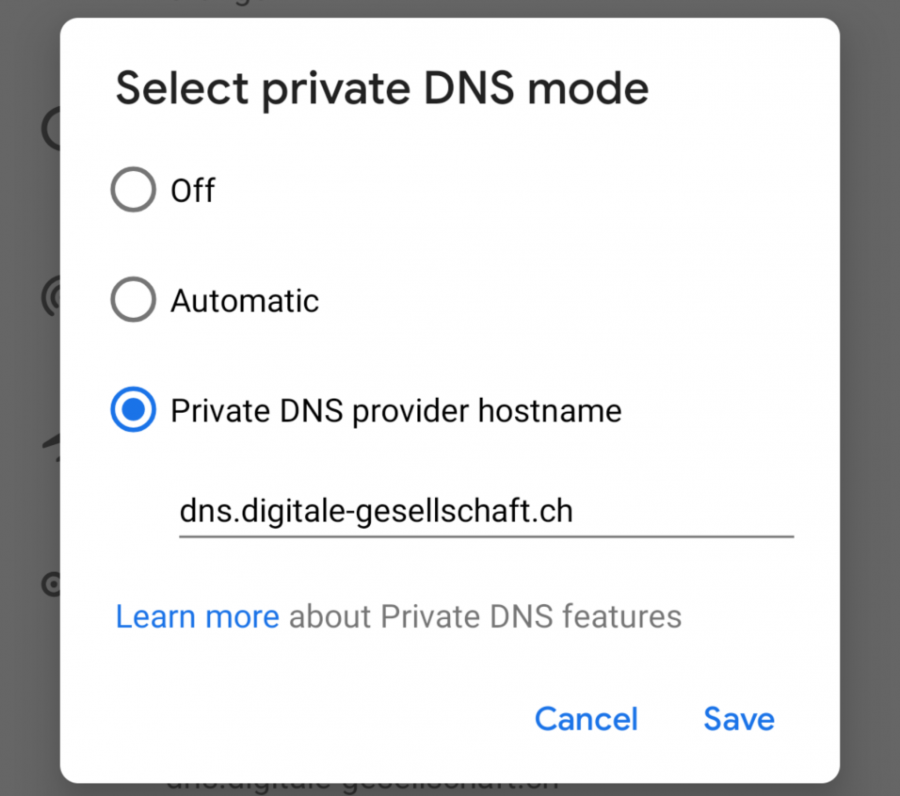

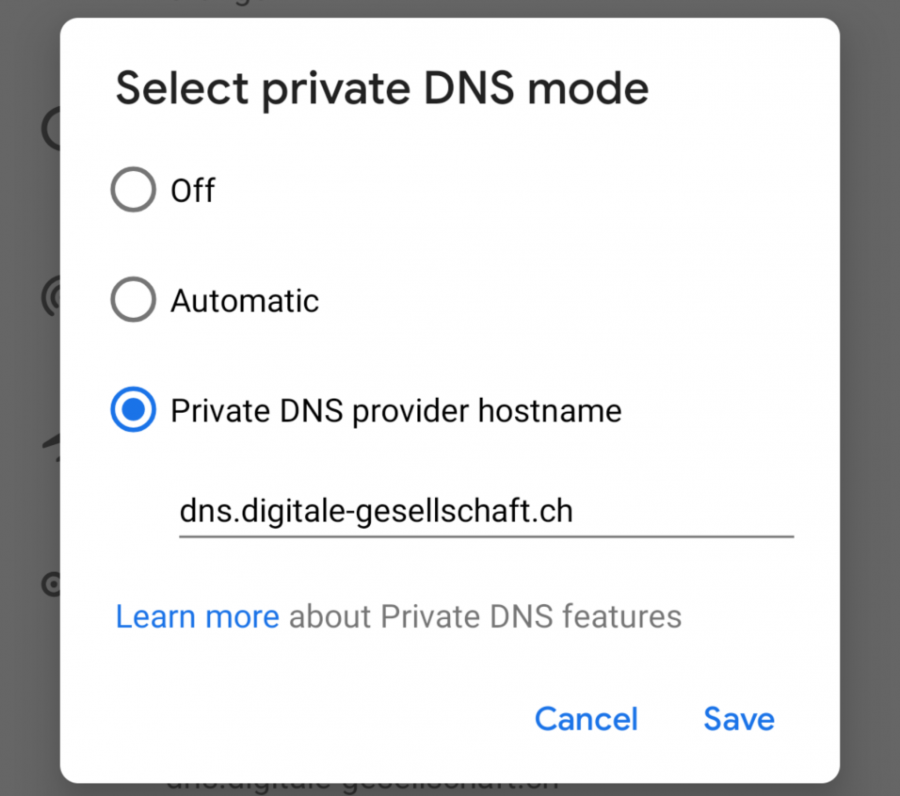

Konfiguration in Android

- Settings > Network & Internet > Advanced > Private DNS provider hostname

Eigene Infrastruktur betreiben?

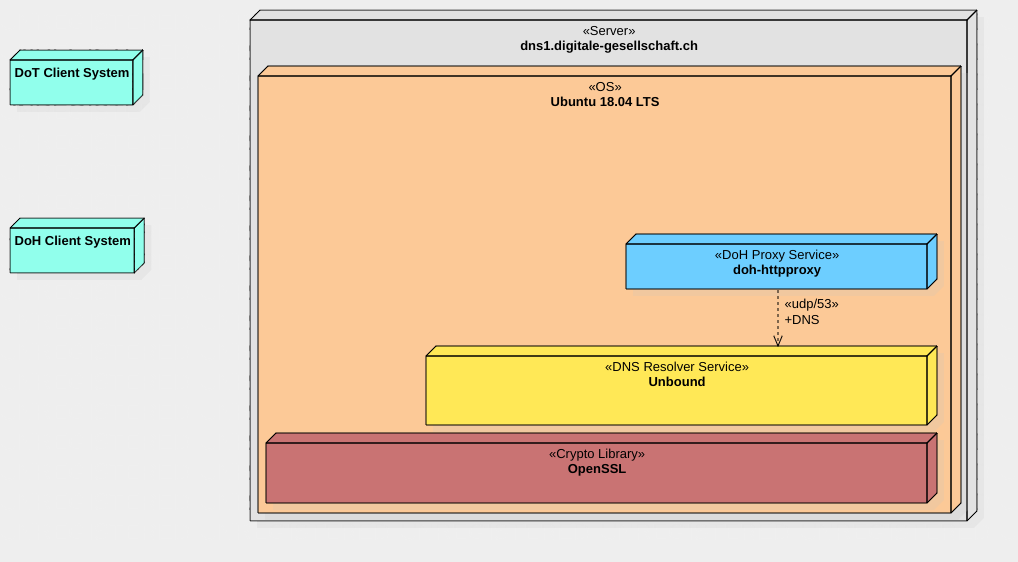

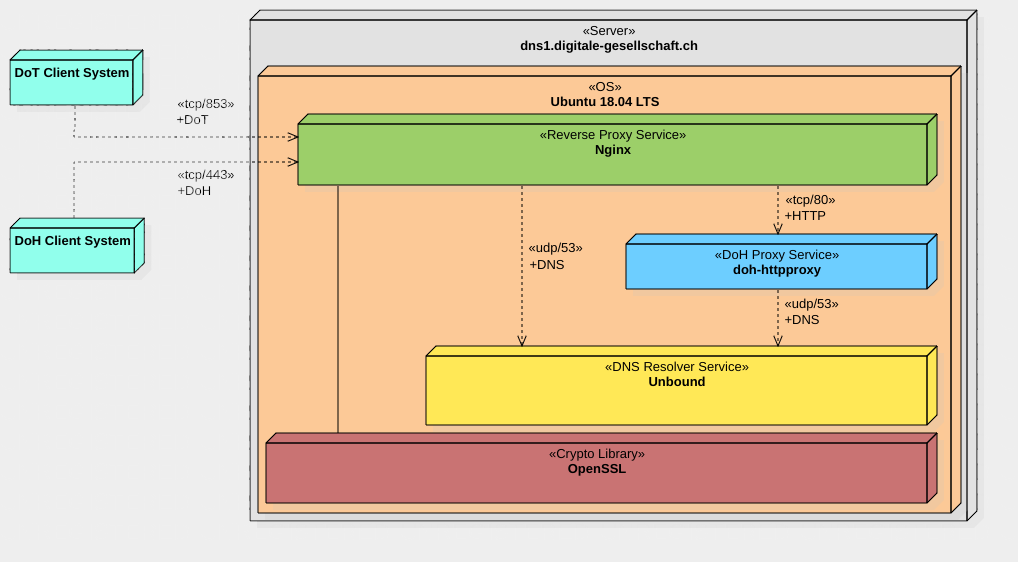

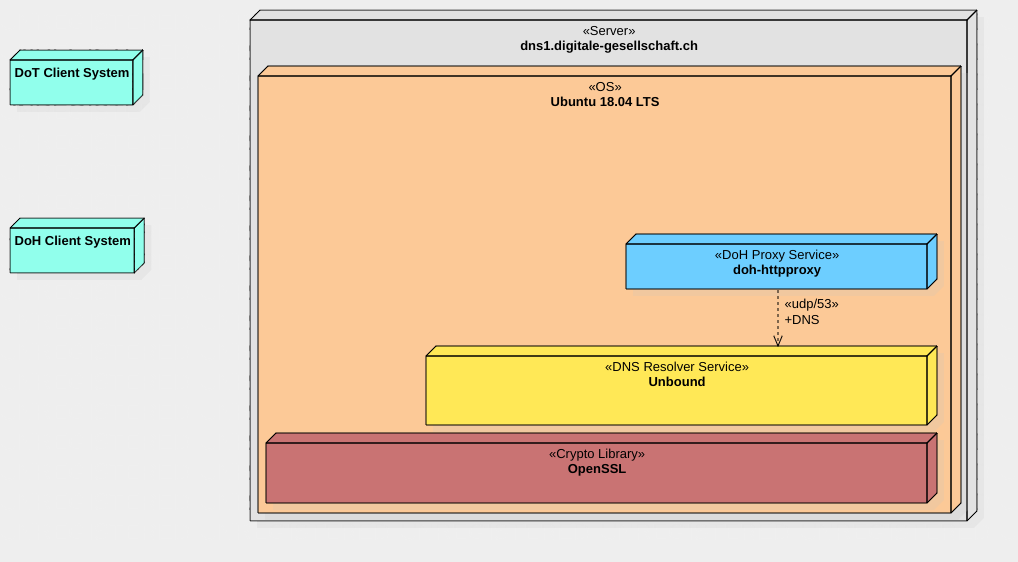

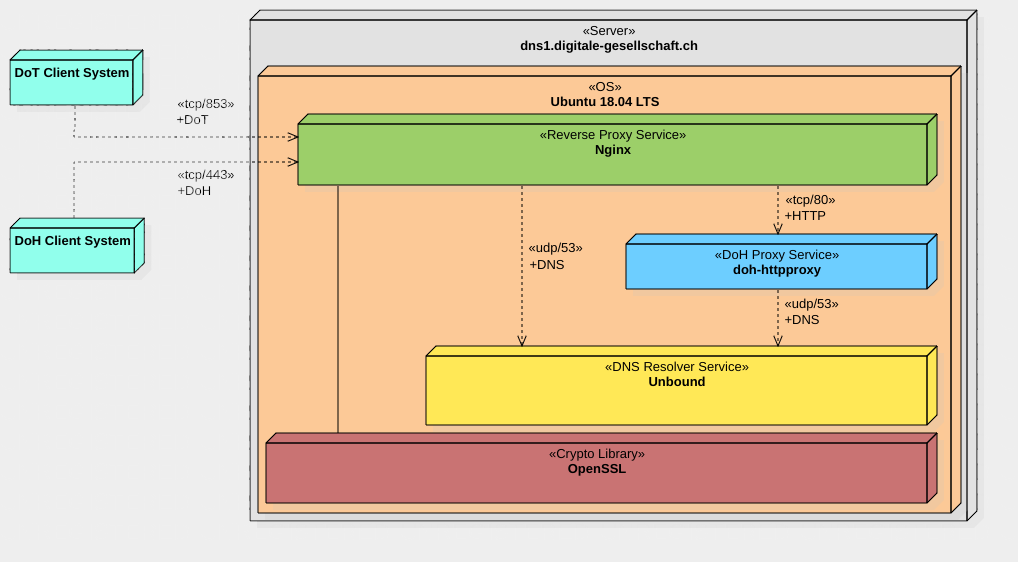

Unser Setup Vorschlag

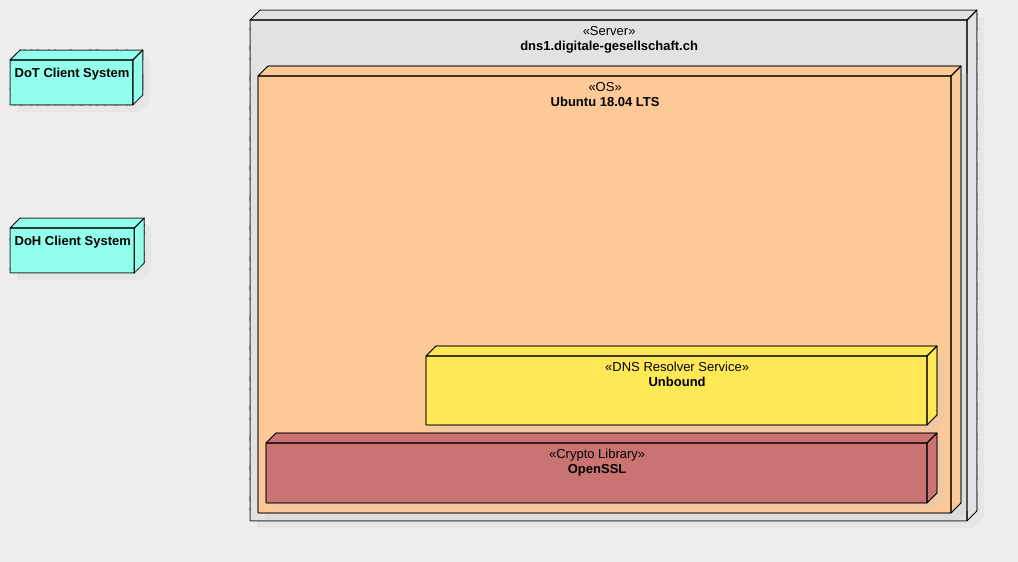

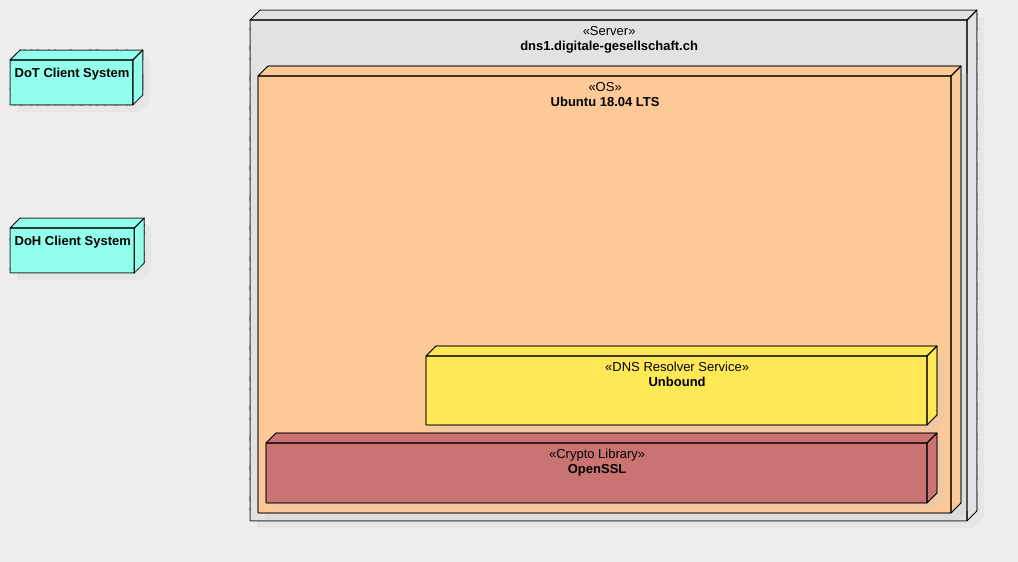

- Rekursiver Resolver: Unbound

- Reverse Proxy: Nginx

- TLS Offloading

- Abstraktionsschicht: Single Point of Entrance

- DoH Proxy: doh-proxy httpproxy

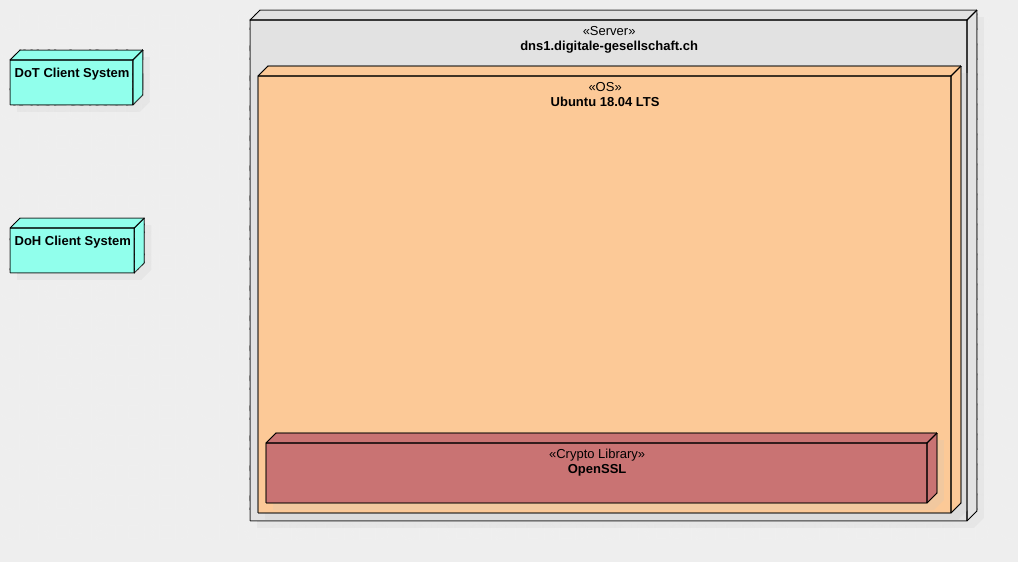

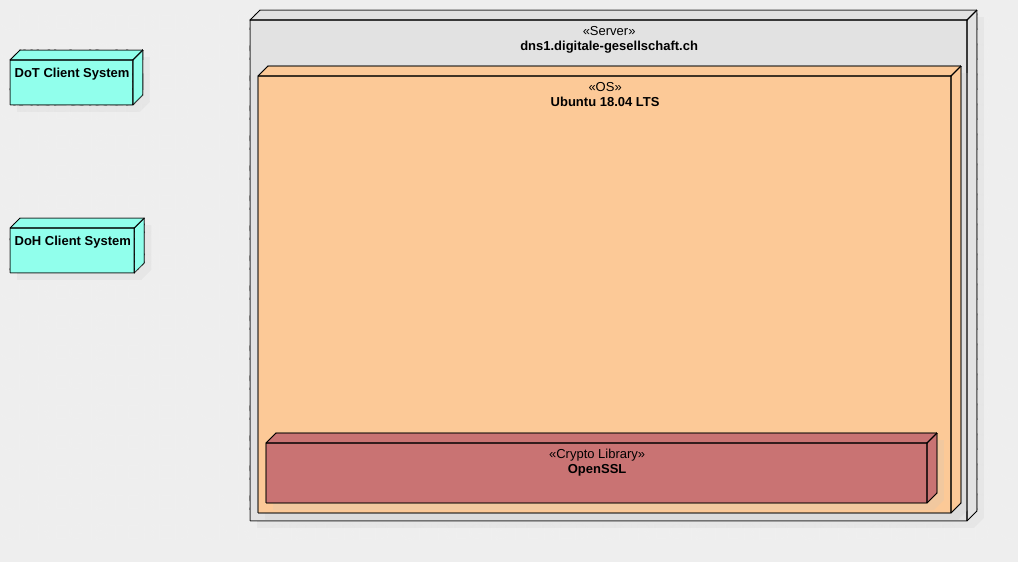

Grundsystem

DNS Resolver

DoH Proxy

Reverse Proxy

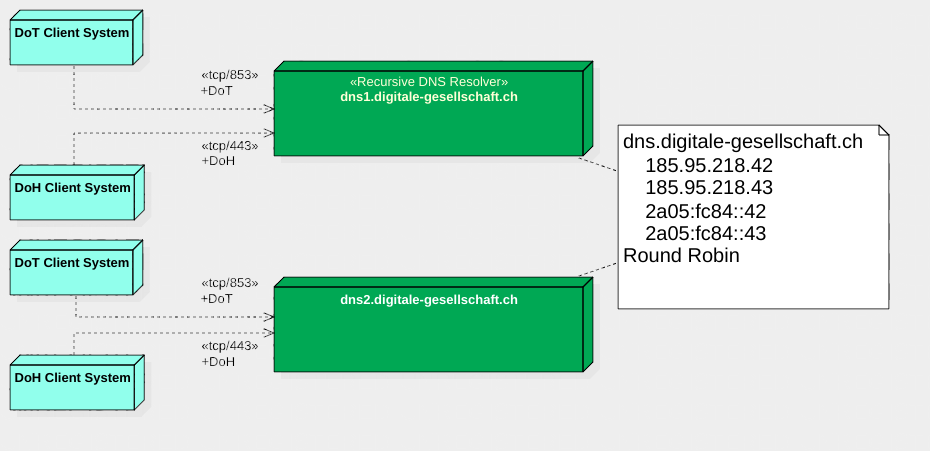

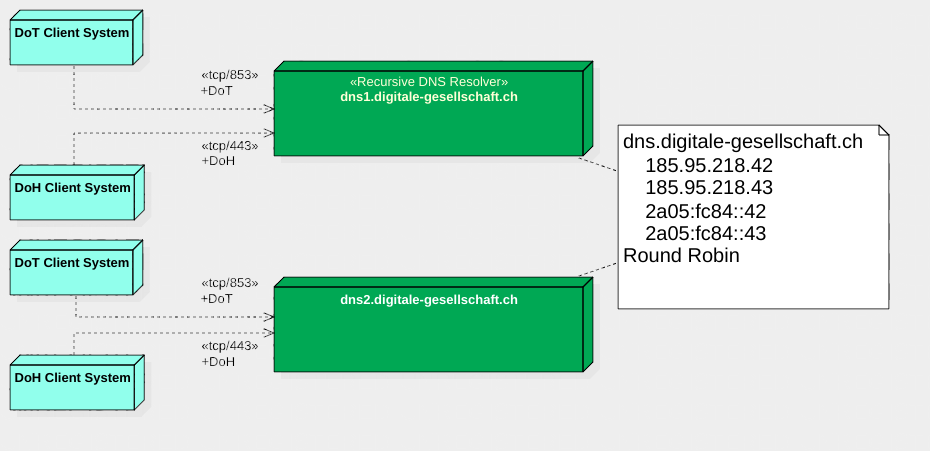

dns.digitale-gesellschaft.ch

- High Availability mit VRRP

- Load Balancing mit DNS Round Robin

Zusammenarbeit

Philosophischer Teil

Diverse Anbieter, nur einer gleichzeitig konfigurierbar

- Ist diese Zentralisierung gefährlich?

- DoH neue Freiheit für User oder Problem für Admin?

- Konfiguriere ich Systeme meiner Mitmenschen, nehme ich ihnen die

Entscheidungsmöglichkeit

- Weiss ein User, was er/sie konfiguriert?

Ausblick

- DNS geht in Richtung Kryptographie

- Grundlage bleibt gleich

- eher Evolution als Revolution

Wir werden sehen…

- …und sind bereit:

- DoT: dns.digitale-gesellschaft.ch:853

- DoH: https://dns.digitale-gesellschaft.ch/dns-query

Digitale Gesellschaft

4000 Basel

Schweiz

Konto CH15 0900 0000 6117 7451 1